Vous venez de tomber sur le terme « prorole » dans un message d’erreur, un fichier de configuration ou une documentation technique ? Ce mot-clé désigne le plus souvent un paramètre lié aux rôles et aux droits d’accès dans les applications web, bases de données ou systèmes de gestion. Mal compris ou mal configuré, il peut exposer votre plateforme à des failles de sécurité graves : élévation de privilèges, fuites de données ou dérive silencieuse des autorisations. Ce guide pratique vous montre comment identifier le contexte précis de « prorole », comment le paramétrer correctement, quelles erreurs éviter et comment intégrer ce levier dans vos processus métier pour sécuriser durablement vos accès.

Comprendre ce que recouvre vraiment le terme prorole

Le terme « prorole » ne correspond pas à une norme officielle ou à un produit commercial précis. Il apparaît dans des environnements très variés, souvent comme une contraction de « profile role », « project role » ou un nom de variable personnalisée. Dans la majorité des cas, il renvoie à la notion de rôle au sens technique : un ensemble de permissions qui définit ce qu’un utilisateur, un service ou une application peut faire dans un système.

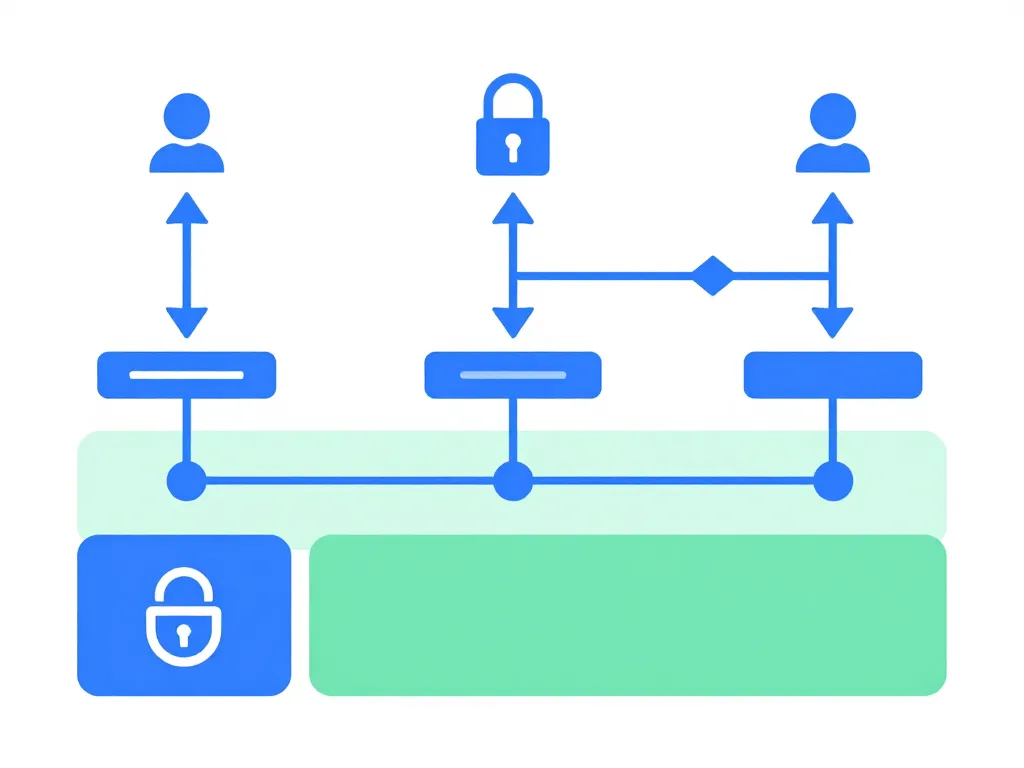

Pour ne pas confondre « prorole » avec d’autres concepts, il faut le relier aux mécanismes de contrôle d’accès. On parle alors de listes de contrôle d’accès (ACL), de modèles RBAC (Role-Based Access Control), ou encore de droits granulaires attachés à des profils. Dans ce contexte, « prorole » sert souvent de clé technique pour attribuer ou vérifier un ensemble de droits lors d’une connexion, d’une requête API ou d’un accès à une ressource protégée.

Comment identifier si prorole concerne un rôle utilisateur ou un paramètre technique

La première étape consiste à regarder où « prorole » apparaît. S’il figure dans une URL sous la forme ?prorole=admin, dans un formulaire HTML caché ou dans un en-tête HTTP, il s’agit probablement d’un paramètre technique utilisé pour transmettre une information de rôle. Si vous le trouvez dans une base de données (colonne d’une table users ou accounts), il représente alors une donnée métier stockée pour chaque profil.

Pour lever toute ambiguïté, examinez le code source ou la documentation de votre CMS, framework ou outil interne. Cherchez les références à « prorole » dans les scripts d’authentification, les middlewares de sécurité ou les fichiers de configuration. Dans certains cas, le terme peut aussi désigner un cookie, un jeton JWT ou un champ de session : l’important est de comprendre quel composant lit cette valeur, et quelles décisions il prend en fonction.

| Type de contexte | Exemple d’usage |

|---|---|

| Paramètre GET/POST | index.php?prorole=editor |

| Variable de session | $_SESSION[‘prorole’] = ‘moderator’ |

| Colonne en base | SELECT prorole FROM users WHERE id=42 |

| Header HTTP | X-ProRole: contributor |

Les principaux contextes où le mot-clé prorole apparaît aujourd’hui

On rencontre « prorole » fréquemment dans les applications web sur mesure, les plateformes de gestion de contenu adaptées ou les systèmes de gestion interne développés en PHP, Python ou Node.js. Les erreurs SQL qui mentionnent « prorole » signalent souvent une injection ou une requête mal formée impliquant ce champ. Les logs serveur peuvent aussi révéler des tentatives de manipulation de ce paramètre par des utilisateurs malveillants.

Dans les environnements SaaS ou les outils B2B, « prorole » peut également désigner un niveau de compte (utilisateur gratuit, premium, entreprise) ou un profil organisationnel (chef de projet, administrateur technique, consultant externe). La diversité de ces usages rend indispensable une analyse précise du contexte avant toute modification, sous peine de confondre un paramètre de facturation avec un droit d’administration critique.

Paramétrer prorole sans mettre en danger vos droits et données

Une fois le contexte identifié, toute modification touchant à « prorole » doit respecter un processus structuré. L’enjeu est double : garantir que chaque utilisateur dispose exactement des droits nécessaires à son activité, et éviter qu’une erreur n’ouvre une brèche exploitable. Cette double contrainte impose rigueur, tests et documentation.

Comment ajuster un paramètre prorole sans casser votre gestion des droits

Avant de changer une valeur associée à « prorole », dressez l’inventaire complet des rôles actuellement en service. Créez un tableau qui liste chaque valeur possible (par exemple admin, editor, reader) et les permissions correspondantes (création de contenu, suppression, consultation seule). Cette cartographie vous évite de modifier un rôle sans connaître l’étendue des fonctionnalités qu’il gouverne.

Testez ensuite toute modification sur un environnement de préproduction. Connectez-vous avec plusieurs comptes représentant différents niveaux d’accès et vérifiez que chaque profil conserve ses droits légitimes. Par exemple, si vous ajustez la valeur « prorole=moderator », assurez-vous que les modérateurs gardent l’accès aux fonctions de modération, et que les utilisateurs simples ne peuvent toujours pas y accéder par erreur.

Documentez enfin chaque modification dans un registre des changements : date, auteur, valeur avant/après, raison métier. Ce journal vous permettra de revenir en arrière rapidement en cas d’effet de bord imprévu, et servira de référence pour les audits de sécurité ou de conformité. Une bonne pratique consiste à versionner les fichiers de configuration ou les scripts de migration qui touchent aux rôles.

Bonnes pratiques pour intégrer prorole dans un modèle de rôles sécurisé

Adoptez une architecture RBAC claire, avec un nombre limité de rôles standards. Plutôt que de créer un rôle spécifique pour chaque nouveau collaborateur ou projet, préférez un ensemble de profils génériques (lecteur, contributeur, gestionnaire, administrateur) et gérez les nuances via des attributs complémentaires si nécessaire. Cette simplification réduit la surface d’erreur et facilite les revues de droits.

Évitez les valeurs « prorole » temporaires ou expérimentales qui restent en production. Un rôle baptisé « test_manager » ou « promo2025 » finit souvent oublié, avec des droits inadaptés ou trop larges. Formalisez un processus de création de rôle qui impose une validation croisée entre équipe technique et responsable métier, avec une date de fin de validité si le rôle est ponctuel.

Mettez en place un système de validation serveur systématique. Même si « prorole » est transmis côté client (URL, formulaire, cookie), le serveur doit toujours vérifier que la valeur reçue correspond bien au profil stocké en session ou en base pour cet utilisateur. Cette vérification bloque les tentatives de modification manuelle du paramètre pour s’octroyer des privilèges indus.

Sécurité, erreurs fréquentes et contrôles autour de prorole

Dès lors qu’un paramètre conditionne des autorisations, il devient une cible attractive pour des attaques. Les erreurs de manipulation, même involontaires, peuvent aussi déboucher sur des incidents de sécurité. Cette section regroupe les risques majeurs observés autour de « prorole » et les mesures de protection adaptées.

Pourquoi un paramètre prorole mal protégé peut devenir une faille critique

Si « prorole » est modifiable côté client sans contrôle serveur, un attaquant peut simplement éditer l’URL ou intercepter la requête HTTP pour se donner un rôle administrateur. Cette vulnérabilité, appelée élévation de privilèges côté client, est l’une des plus simples à exploiter. Elle survient lorsque le développeur suppose que personne ne touchera aux paramètres transmis, alors qu’il suffit d’outils comme Burp Suite ou un simple inspecteur de navigateur pour les modifier.

L’exposition du paramètre dans des journaux applicatifs ou des messages d’erreur constitue un autre risque. Un message du type « Erreur : prorole=superadmin non autorisé pour cet utilisateur » révèle qu’un rôle « superadmin » existe dans le système, incitant l’attaquant à tenter de l’usurper. Les logs doivent être anonymisés ou filtrés pour ne jamais afficher de valeurs sensibles en clair.

Enfin, si les valeurs de « prorole » ne sont pas normalisées (casse, espaces, caractères spéciaux), des contournements par homoglyphes ou variations typographiques deviennent possibles. Par exemple, « admin » et « Admin » traités différemment peuvent créer des incohérences où certaines fonctions vérifient la casse et d’autres non, ouvrant des failles subtiles difficiles à détecter.

Erreurs typiques à éviter lorsque vous manipulez prorole au quotidien

Une erreur fréquente consiste à réutiliser les mêmes valeurs « prorole » entre environnements de développement, test et production sans cloisonnement. Un développeur qui se donne un rôle « god_mode » en local risque de voir cette valeur migrer en base de production lors d’un script de synchronisation mal configuré. Segmentez clairement les rôles par environnement et interdisez toute valeur non standard en production.

Laisser des rôles obsolètes actifs constitue une autre dérive courante. Après une réorganisation, certains profils ne correspondent plus à aucun besoin réel mais restent présents dans la configuration, avec parfois des permissions héritées d’anciennes versions du système. Programmez un nettoyage régulier : tout rôle non utilisé depuis six mois doit être désactivé ou supprimé après validation.

Enfin, oublier de journaliser les changements de « prorole » rend impossible toute analyse forensique en cas d’incident. Tracez dans un fichier d’audit chaque lecture et écriture de ce paramètre, avec horodatage, identifiant de l’utilisateur concerné et adresse IP. Ces logs permettent de détecter les tentatives de manipulation et de reconstituer le déroulement d’une compromission.

Intégrer prorole dans vos workflows, audits et bonnes pratiques métiers

Pour que « prorole » devienne un atout maîtrisé plutôt qu’une contrainte opaque, il doit s’inscrire dans vos processus organisationnels. L’objectif est de relier ce paramètre technique aux événements métier (arrivées, départs, changements de fonction) et aux contrôles périodiques qui garantissent l’alignement entre besoins réels et droits accordés.

Comment inclure prorole dans vos procédures d’onboarding et de départ

Lors de l’arrivée d’un nouveau collaborateur, définissez dès le premier jour la valeur « prorole » correspondant à sa fonction. Utilisez un modèle de demande standardisé qui oblige le manager à préciser le rôle métier (commercial, support, chef de projet) et que l’équipe IT traduit en valeur technique. Cette procédure réduit les approximations du type « donne-lui les mêmes droits que Pierre », qui génèrent des héritages de permissions non maîtrisées.

Au départ d’une personne, déclenchez automatiquement la désactivation ou suppression de tous ses accès liés à « prorole ». Intégrez cette étape dans votre checklist de départ, au même titre que la récupération du matériel. Un compte dormant avec un rôle actif représente une porte d’entrée potentielle si les identifiants sont compromis ou réutilisés. Prévoyez également un mécanisme de transfert de droits pour les rôles fonctionnels qui doivent être repris par un remplaçant.

Mettre en place des revues périodiques de prorole avec les équipes concernées

Organisez au minimum une revue annuelle des rôles et de leurs valeurs « prorole » avec les responsables métiers et l’équipe IT. Lors de cet atelier, listez tous les rôles configurés, confrontez-les à l’organigramme actuel et identifiez les profils obsolètes, redondants ou trop permissifs. Cette démarche révèle souvent des écarts significatifs : rôles créés pour un projet ponctuel achevé depuis longtemps, doublons hérités de migrations système, ou droits accordés « en attendant » jamais restreints par la suite.

Profitez de ces revues pour ajuster les permissions en fonction des évolutions métier. Si une équipe n’utilise plus une fonctionnalité, retirez-la des rôles correspondants. Si de nouveaux besoins émergent, créez un rôle spécifique plutôt que d’élargir un profil existant, ce qui préserve la granularité et limite les effets de bord. Documentez chaque décision prise durant la revue et planifiez les actions de mise à jour avec des responsables et des échéances claires.

Enfin, formez vos équipes à reconnaître les signaux d’alerte liés à « prorole » : messages d’erreur mentionnant ce paramètre, comportements applicatifs incohérents, ou demandes d’utilisateurs qui ne correspondent pas à leur périmètre habituel. Une culture de vigilance partagée renforce considérablement la sécurité, car chacun devient acteur de la détection précoce des anomalies plutôt que simple consommateur de droits.

En résumé, « prorole » n’est pas un simple mot-clé technique à ignorer ou à manipuler à la légère. Que ce terme désigne un paramètre d’URL, une colonne de base de données ou un en-tête HTTP, il conditionne souvent des autorisations critiques pour votre système. Une compréhension précise de son contexte, un paramétrage rigoureux, des contrôles de sécurité adaptés et une intégration dans vos processus métier vous permettent de transformer ce levier en outil de maîtrise des accès, tout en réduisant drastiquement les risques d’incident. Adoptez dès maintenant les bonnes pratiques présentées dans ce guide, et faites de « prorole » un allié de votre stratégie de sécurité plutôt qu’une source de vulnérabilités.